حملات تصيدية للبرمجيات الضارة (Emotet)

69835

69835

21 سبتمبر, 2020

رابط المنشورات

حملات تصيدية للبرمجيات الضارة (Emotet)

تم اكتشاف حصان طروادة الذي يُعرف باسم (Emotet) لأول مرة من قبل باحثين في عام 2014م والذي كان وقتها يستهدف البنوك. تم تصميم Emotet كبرنامج مصرفي خبيث يحاول التسلل والتخفي في جهاز الكمبيوتر لسرقة المعلومات الخاصة والحساسة. شهدت الإصدارات المتطورة من البرنامج القدرة على إرسال بريد عشوائي وبريد يحتوي على برمجيات ضارة وغيرها دون تدخل المستخدم. يستعمل Emotet خصائص تساعده على تجنب اكتشافه عن طريق برامج مكافحة الفيروسات والبرمجيات الضارة.

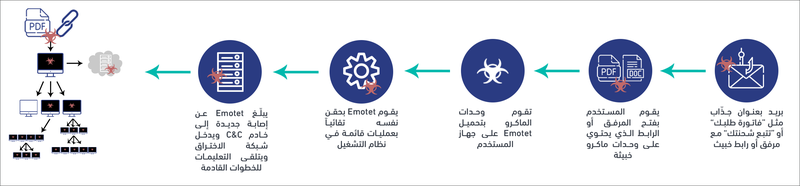

ينتشر Emotet عن طريق رسائل البريد الإلكتروني العشوائي/ الغير هام (malspam). قد يصاب المستخدم إما عن طريق برنامج نصي ضار أو ملفات ممكّنة بماكرو أو رابط خبيث. قد تحتوي رسائل البريد الإلكتروني على أسماء علامات تجارية مألوفة لتبدو وكأنها بريد إلكتروني شرعي. قد يحاول Emotet إقناعك بالنقر فوق الملفات أو الروابط الخبيثة باستخدام لغة مغرية مثل "فاتورة طلبك" أو "تفاصيل الدفع" أو ربما شحنة قادمة من أحد شركات التوصيل المعروفة وغيرها.

تكون الإصابة الأولية عندما يقوم المستخدم بالنقر على الملفات أو الروابط الخبيثة، وبعد إصابة جهازك سيكون من ضمن شبكة اختراق ضخمة تُعرف باسم شبكة أجهزة مستغلة (1)(Botnet) وسيعمل كجهاز مستغل (Bot) لمحاولة نشر Emotet إلى جميع قوائم الاتصال الخاصة بك دون الحاجة إلى تدخلك.

يقوم (Bot Master) بالتحكم بشبكة الأجهزة المستغلة عن طريق قناة أوامر وتحكم (Command and Control Channel C&C) لإدارة شبكته وتنفيذ هجماته ونشر Emotet إلى أكبر عدد من المستخدمين.

صورة1: طريقة الإصابة بالبرمجيات الضارة Emotet عن طريق رسائل البريد الإلكتروني

ينصح المركز المنشآت باتّباع الإجراءات الوقائية التالية:

- قم بتطبيق مجموعة (Group Policy Object) لتعيين قاعدة جدار الحماية الخاص بنظام Windows لتقييد اتصال SMB الوارد بين الأنظمة.

- قم بتفعيل Framework Policy Sender (SPF) والذي يعمل على تمكين المنشـــأة من تســـجيل عناويـــن الخوادم المرخـــص لها بإرســـال البريـــد الإلكتروني، كمـــا يعمل على التحقـــق مـــن عناويـــن IP لرســـائل البريـــد الإلكتروني الـــواردة من خـــلال مقارنتها مع محتوى SPF في نظام أسماء النطاقات للمصدر.

- استخدم برامج مكافحة الفيروسات، مع تفعيل التحديث التلقائي على الأجهزة والخوادم.

- قم بتطبيق التحديثات فوراً بعد إصدارها من الشركة بعد اختبارها.

- قم بتطبيق عوامل التصفية في بوابة البريد الإلكتروني (Email gateway) لتصفية رسائل البريد الإلكتروني التي تحتوي على مؤشرات malspam المعروفة، مثل عنوان رسالة خبيث معروف، وحظر عناوين IP المشبوهة.

- ضع بعين الاعتبار حظر مرفقات الملفات المرتبطة بشكل كبير بالبرمجيات الضارة، مثل .dll و .exe، والمرفقات التي لا يمكن فحصها بواسطة برامج مكافحة الفيروسات، مثل ملفات .zip.

- الالتزام بمبدأ (Least privilege)، مما يضمن حصول المستخدم على الحد الأدنى من مستوى الوصول المطلوب لإنجاز مهامه.

- قم بتطوير سجّل (DMARC) وهو نظام "تحقق من الصحة" الذي يقلل من رسائل البريد الإلكتروني العشوائية عن طريق الكشف عن رسائل البريد الإلكتروني المنتحلة باستخدام نظام أسماء النطاقات (DNS).

- إذا لم يكن لدى المنشأة سياسة "رسائل البريد الإلكتروني المشبوهة"، فقم بإنشاء واحدة تنص على أنه يجب الإبلاغ عن جميع رسائل البريد الإلكتروني المشبوهة لقسم الأمن السيبراني أو تقنية المعلومات.

- قم بتمييز رسائل البريد الإلكتروني المرسلة من جهة خارجية بعلامة تشير إلى أنها من مصدر خارجي، سيساعد المستخدم في اكتشاف رسائل البريد الإلكتروني المشبوهة.

- قم بتوفير تدريب للموظفين على الهندسة الاجتماعية والتصيد الإلكتروني، وحثّ الموظفين على عدم فتح رسائل البريد الإلكتروني المشبوهة، أو النقر فوق الروابط الموجودة في رسائل البريد الإلكتروني، أو نشر معلومات حساسة عبر الإنترنت، وعدم تقديم أسماء المستخدمين أو كلمات المرور أو المعلومات الشخصية مطلقاً عند الرد على أي طلب.

- قم بتوعية الموظفين بالمرور فوق الرابط بالفأرة للتحقق من الرابط قبل النقر فوقه.

إذا اعتقدت المنشأة أو المستخدم بإصابتهم بالبرمجيات الضارة (Emotet) فينصح المركز باتبّاع الإجراءات التالية:

- قم بتحديد الأجهزة المصابة وإغلاقها وعزلها عن الشبكة.

- قم بتحديد مصدر الاختراق.

- قم بفصل الشبكة عن الاتصال بالإنترنت مؤقتاً لتحديد الهوية، ومنع تكرار الإصابة، ووقف انتشار البرمجيات الضارة.

- لا تقم بتسجيل الدخول إلى الأنظمة المصابة باستخدام حساب "مسؤول" أو "مدير النظام".

- قم بإعادة تهيئة الجهاز.

- بعد مراجعة الأنظمة للتأكد من وجود مؤشرات Emotet من عدمها، انقل الأنظمة الغير مصابة إلى شبكة احتواء افتراضية منفصلة عن الشبكة المصابة.

- قم بإعادة تعيين كلمة المرور لجميع المستخدمين.

- قم بإعادة تعيين كلمة المرور للتطبيقات التي تقوم بحفظ كلمات المرور بشكل تلقائي للأجهزة المصابة.

- راجع السجلات (Log file) وقواعد صندوق بريد Outlook المرتبطة بحساب المستخدم المصاب للتأكد من عدم حدوث المزيد من الاختراقات. من الممكن أن يكون لدى Outlook قاعدة لإعادة توجيه جميع رسائل البريد الإلكتروني تلقائيًا إلى عنوان بريد إلكتروني خارجي، مما قد يؤدي إلى تسرب البيانات.

نصائح عامة للوقاية من البرمجيات الضارة (Emotet) للأفراد:

- نظراً لأن Emotet غالباً ما يختبئ في ملفات (Microsoft Office) ويحتاج إلى وحدات ماكرو لتثبيت البرمجيات الضارة، فقم بتعطيل وحدات الماكرو، أو قم فقط بالسماح بوحدات الماكرو الموقعة رقمياً.

- حدّث نظام التشغيل وبرامج مكافحة الفيروسات والمتصفح من مصدرها الرسمي وقم بتفعيل التحديث التلقائي.

- قم بعمل نسخ احتياطي للنظام والملفات بشكل دوري.

- استعن ببرامج مكافحة الفيروسات والجدار الناري وقم بتحديثها بشكل دوري.

- تجنب فتح الروابط والمرفقات المشبوهة أو المجهولة المصدر.

- لا تحمّل المرفقات في بريدك الإلكتروني قبل فحصها والتأكّد من المرسل.

- فعّل نظام تصفية رسائل البريد الإلكتروني غير المرغوب فيها (Spam).

- قم بوضع الفأرة على الرابط قبل النقر عليه للتأكد من صحة الرابط.

(1) شبكة أجهزة مستغلة: مجموعة ضخمة من الأجهزة المُخترقة والتي تقوم بتشغيل تطبيقات ضارة بدون معرفة المستخدم عن طريق بنية التحكم والأوامر التحتية.

الموقع الرسمي للمركز الوطني الإرشادي للأمن السيبراني

الموقع الرسمي للمركز الوطني الإرشادي للأمن السيبراني